Cyber Resilience Act (CRA)

Neue gesetzliche Anforderungen an Cybersicherheit elektronischer Geräte

Ab Dezember 2027 dürfen IoT-fähige Geräte und vernetzte Industrieelektronik nur in Verkehr gebracht werden, wenn ihre Hersteller wirksame Schutzmaßnahmen gegen Cyberangriffe sicherstellen und dies in Ihrer CE-Kennzeichnung bestätigen. Der FED bietet in Kooperation mit dem TÜV Rheinland Informationsveranstaltungen und Handlungsempfehlungen für die Mitglieder und Interessenten.

Alle elektronischen Geräte mit Schnittstellen und Kommunikationsverbindungen fallen potenziell unter die CRA-Anforderungen, insbesondere wenn sie ein Einfallstor für Cyberangriffe darstellen. Relevant ist das für alle IoT-fähigen Geräte, vernetzte Industrieelektronik, Software in Embedded Systemen und Geräte mit drahtlosen oder kabelgebundenen Kommunikationsschnittstellen. Hersteller müssen diese systematisch analysieren und Maßnahmen treffen, um die Resilienz zu gewährleisten.

„Da die dafür erforderlichen harmonisierten Normen noch in Arbeit sind, stehen viele Unternehmen vor offenen Fragen. Trotz offener Normen müssen wir den Schutz zur Cybersicherheit bereits heute in laufende Entwicklungsprojekte implementieren – denn diese Produkte werden dann marktreif sein.“, schildert FED-Beiratsmitglied Hanno Platz die Situation.

Die EU-Verordnung 2024/2847 (Cyber Resilience Act, CRA) verpflichtet ab dem 11. Dezember 2027 alle Hersteller elektronischer Produkte mit digitalen Elementen zu umfassenden Sicherheitsmaßnahmen. Dann müssen Produkte, die innerhalb der EU in Verkehr gebracht werden und unter den Geltungsbereich des CRA fallen, sicher vor Sabotageangriffen sein. Das bestätigt der Hersteller auch im Rahmen seiner CE-Kennzeichnung.

Konkret bedeutet das:

- Der CRA wird Teil des EU-Konzepts für Produktsicherheit, ähnlich wie die Niederspannungsrichtlinie oder die Maschinenverordnung.

- Hersteller müssen nachweisen, dass ihr Produkt die Anforderungen des CRA erfüllt, was sie dann im Rahmen ihrer CE-Kennzeichnung bestätigen.

- Ohne CE-Kennzeichnung dürfen Produkte mit digitalen Elementen ab dem 11. Dezember 2027 nicht mehr verkauft oder in Betrieb genommen werden, wenn sie unter den CRA fallen.

- Die gleichen Anforderungen gelten auch für alle Geräte die aus nicht EU-Ländern importiert, in Anlagen verbaut oder über Händler in Verkehr gebracht werden.

Während CE bisher primär physische Sicherheit und elektromagnetische Verträglichkeit abdeckte, bringt der CRA einen neuen Aspekt:

- Die Resilienz zur Cybersicherheit der elektronischen Produkte wird zur Pflichtanforderung.

- Hersteller müssen Risiken analysieren, Sicherheitsmaßnahmen umsetzen und dokumentieren.

- Es gelten Anforderungen über den gesamten Produktlebenszyklus:

Von der Entwicklung über die Möglichkeit von Software-Updates bei Schadensfällen bis hin zur Schaffung von Ansprechstellen für die Kunden in Schadensfällen, sowie der umgehenden Meldung von Sicherheitsvorfällen an die Meldestelle des Bundesamts für Sicherheit und Informationstechnik – BSI, innerhalb von 24 Stunden.

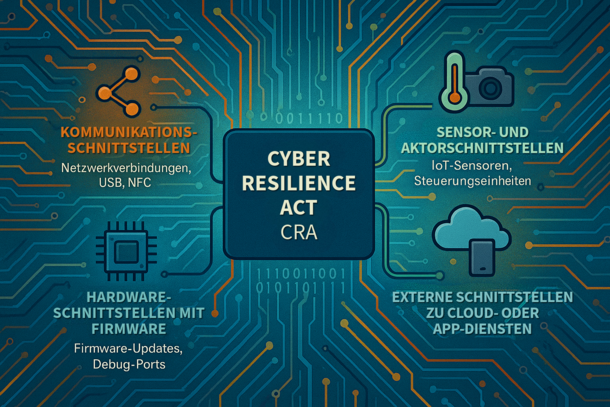

Die FED-Beiräte Hanno Platz und Kostas Mouselimis haben das aktuelle, wichtige Thema in einem Regionalgruppentreffen (Cyber Security und funktionale Sicherheit – über den Dächern von Köln | FED - Wir verbinden) am 30. April 2025 gemeinsam mit dem TÜV Rheinland erörtert und die folgende Aufstellung mit typischen Schnittstellen und Verbindungen zur Elektronik erstellt.

1. Kommunikationsschnittstellen

- Netzwerkverbindungen (z. B. Ethernet, Wi-Fi, Bluetooth, 5G)

- Alle Geräte, die mit dem Internet verbunden werden oder sich mit anderen Geräten vernetzen

- USB-Ports, NFC, Zigbee etc.

- Jede physische oder drahtlose Schnittstelle, über die Daten ausgetauscht werden können, muss hinsichtlich ihrer Sicherheit bewertet werden. Dazu zählen auch sämtliche Feldbusse

2. Hardware-Schnittstellen mit Firmware

- Firmware-Updates und Bootloader

- Der CRA verlangt sichere Update-Mechanismen (z. B. Signaturprüfung, Schutz vor Rollback)

- Debug- oder Service-Ports (z. B. JTAG, UART) - Diese müssen gegen unbefugten Zugriff gesichert oder deaktiviert sein, wenn sie nicht benötigt werden

3. Sensor- und Aktorschnittstellen

- IoT-Sensoren (z. B. Temperatur, Bewegung, Kamera, Mikrofon) - Geräte mit solchen Komponenten unterliegen besonderen Anforderungen, da sie potenziell sensible Daten erfassen

- Schnittstellen zu Steuerungseinheiten (z. B. in Industrieanlagen oder Fahrzeugen) - Hier ist insbesondere der Schutz vor Manipulation und unbefugtem Zugriff entscheidend

4. Externe Schnittstellen zu Cloud- oder App-Diensten

- APIs und mobile Apps - Produkte, die über Apps gesteuert werden oder Daten mit Cloud-Diensten synchronisieren, müssen diese Verbindungen absichern (z. B. durch Verschlüsselung, Authentifizierung)

5. Sicherheitsfunktionen auf elektronischer Ebene

- Trusted Platform Modules (TPM), Secure Elements, Hardware-Security-Modules (HSM) - Wenn Module vorhanden, müssen sie korrekt eingebunden und genutzt werden, beispielsweise zur sicheren Schlüsselspeicherung oder Authentifizierung

Der FED veranstaltete am 2. Oktober 2025 ein Webinar mit dem TÜV Rheinland zum Thema Cyber Resilience Act. Die Aufzeichnung des Webinars finden Sie auf unserem YouTube-Kanal.